围绕研发行企业,基于《微隔离与云桌面上网的解决方案》体系撰写,核心特点为:提高研发企业研发数据的安全和效率。

一、方案背景与建设目标

在涉密网、内外网隔离网、生产控制网等环境中,终端需要“有限、安全、可审计地接入互联网”,同时必须解决以下核心问题:

- 终端一旦接入外网,病毒、勒索软件、APT 攻击风险急剧上升

- 内外网数据交换缺乏统一管控,容易形成隐蔽泄密通道

- 传统“上网机+U盘”的方式效率低、不可审计、风险高

- 非法终端、私接设备难以管控,破坏网络边界

- 传统的两台机器跨网办公成本高,数据传输不便,无法审计

因此,需要构建一套 “终端可信(远程终端,一个安全池子) + 网络微隔离(办公网段与研发网段定向隔离) + 上网行为可控 + 文件流转可审计” 的综合解决方案。

二、总体方案目标

本方案以 一粒云隔离网文件安全交换系统 为核心,配合:

《零信任上网云桌面终端管理》

《办公电脑终端安全管理系统》

实现以下目标:

- 终端先可信,再上网

- 上网行为与办公网络物理 / 逻辑隔离

- 外网数据无法直接回流办公终端

- 文件交换有入口、有审批、有审计

- 全过程可视、可控、可追溯

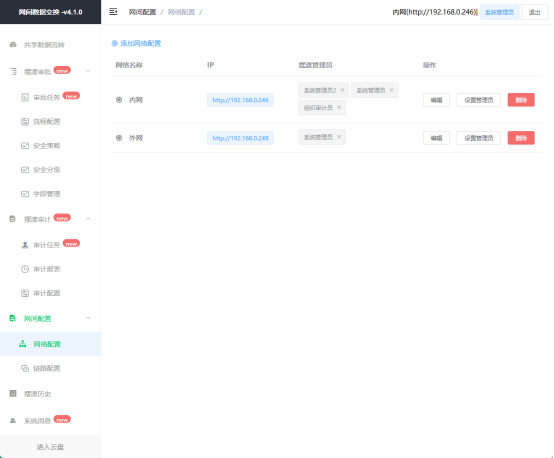

三、总体架构说明(逻辑)

网络与终端分区

1、研发办公机(物理机)(联网机)

用于内网办公、业务系统访问,不允许直接访问互联网

2、上网机(上网终端池)

位于安全上网区,通过受控出口访问互联网,采用虚拟机的形式,可以在超融合平台中新建150个远程虚拟机作为上网终端。

3、安全上网出口

统一出网,支持:

- 上网行为管理

- URL / 内容审计

- 流量监测与日志留存

4、文件流转区

用于办公网与上网区之间的安全文件交换,使用一粒云隔离网文件系统,如果需要共享存储以及个人共享云盘功能可以继续采购一粒云的企业网盘功能。

四、核心能力一:终端安全与防病毒防勒索

1)终端安全基线控制

对所有接入终端实施统一安全策略:

- 防病毒、恶意代码查杀

- 防勒索软件监测与行为阻断

- 终端合规检查(补丁、服务、进程、外设等)

- 非法终端禁止接入网络

只有满足安全基线的终端,才能进入“可信终端安全域”。

五、核心能力二:零信任终端接入与微隔离

1)合法终端微隔离成安全域

- 所有合法终端需安装 零信任客户端

- 通过“敲门动作”完成:

- 身份认证

- 终端状态认证

- 访问策略匹配

未通过认证的终端,即使接入网络,也无法访问任何资源。

2)上网机与研发办公机(物理机)微隔离

- 研发办公机(物理机)不能直接访问外网

- 上网机不能访问办公内网

- 外网数据 不允许直接返回到研发办公机(物理机)

通过零信任策略,实现:

- 网络层不可见

- 访问层不可达

- 数据层不可直通

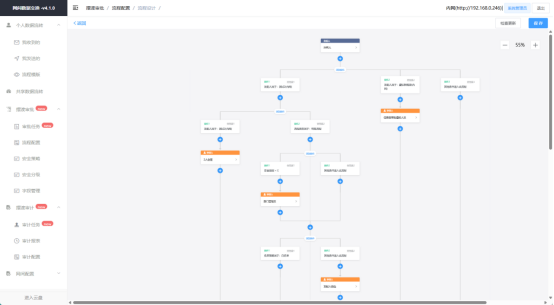

六、核心能力三:安全上网访问流程(完整流程)

1.流程一:集中管理上网机资源(管理端)

功能说明:

管理员通过 Web 管理界面:

统一管理上网机终端池

分配可用上网机

设置访问策略与使用时长

实时查看连接状态

界面能力:

上网机列表视图

当前使用人 / 状态

上网记录与审计日志

2.流程二:研发办公机(物理机)发起零信任敲门认证

研发办公机(物理机)启动零信任客户端

进行登录认证(账号 + 终端状态)

验证通过后:

显示可访问的上网机资源

无需知道上网机 IP、Windows 用户名和密码

3.流程三:研发办公机(物理机)跳转连接上网机

用户点击分配的上网机链接

系统通过零信任通道:

建立受控连接

跳转至上网机桌面

安全策略:

正式环境一般配置为:

全屏访问

禁止切换回研发办公机(物理机)

退出后无法再次访问

从使用体验上看,用户“像在用自己的电脑上网”,但真实网络完全隔离。

4.流程四:安全上网与行为审计(上网行为管理)

所有上网流量:

统一从安全上网出口出网

记录访问日志

可与上网行为管理系统联动

实现:

上网内容可管

上网行为可查

上网风险可控

七、核心能力四:文件安全流转系统

适用场景

解决:

上网资料下载

外部文件引入

内外网文件交换

避免:

- U 盘拷贝

- 私接移动介质

- 隐蔽泄密风险

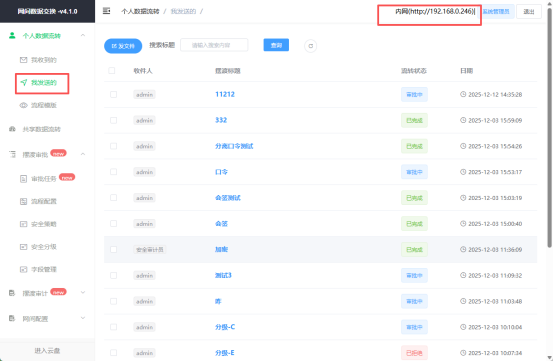

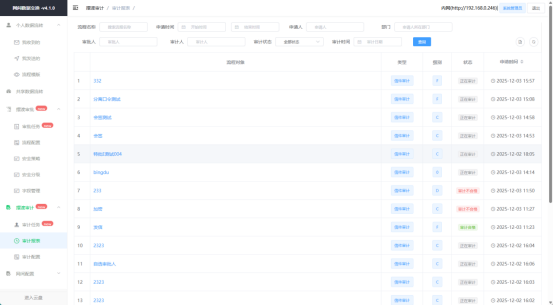

5.文件流转流程一:文件上传

用户登录《一粒云文件流转系统》

上传文件至安全交换区

系统自动执行:

病毒查杀

恶意文件识别

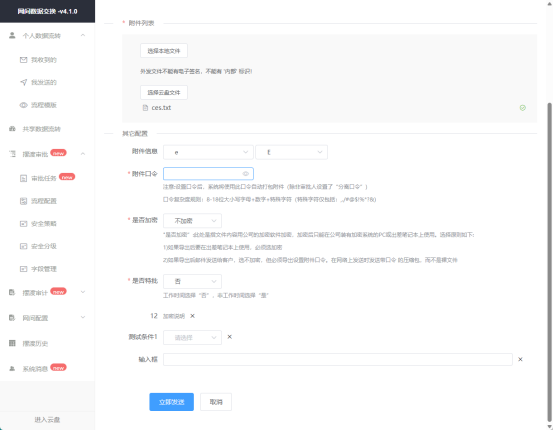

6.文件流转流程二:审批与交互(可配置)

可选配置审批流程:

按人员 / 文件类型 / 密级审批

审批通过后:

文件才能被下载或转入目标区域

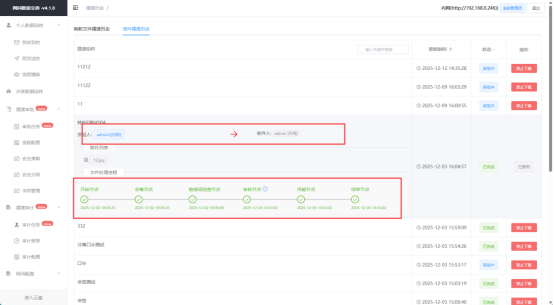

7.文件流转流程三:全程审计

文件来源

文件去向

操作人

操作时间

审批记录

所有行为全量留痕,可审计、可追溯。

八、统一运维与安全审计

通过统一管理平台,实现:

终端状态监控

上网使用统计

文件流转记录

异常行为告警

安全事件溯源

九、方案整体价值总结

✅ 不改变用户习惯,却重构安全边界

✅ 不依赖物理隔离,安全等级更高

✅ 终端、网络、上网、文件四位一体

✅ 满足等保 / 分级保护 / 涉密场景要求

✅ 真正实现“可用、可管、可审、可控”

目前建设条件排查: